A maneira inteligente de centralizar pontos de extremidade do VPC com perfis da Rota 53

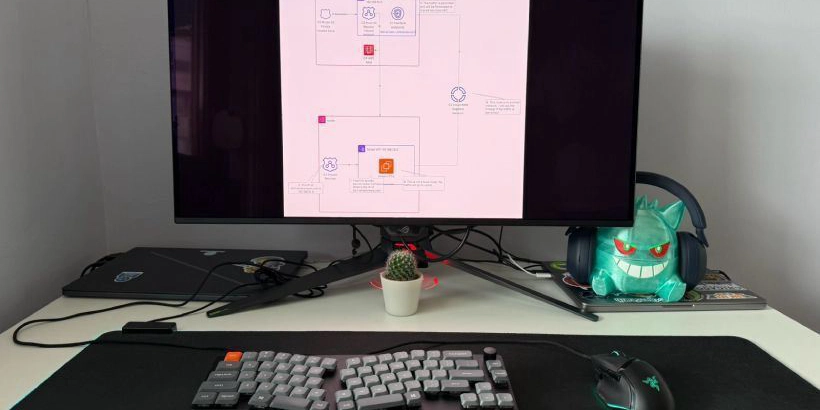

Como centralizar os terminais de maneira inteligente há alguns meses em abril, a AWS introduziu um novo recurso no Arsenal: Rota 53 da Rota 53. Alguém poderia pensar: ah, outro recurso da AWS para gerenciar o DNS centralmente. Mas há muito mais do que isso. Basicamente, a Amazon percebeu que o gerenciamento de DNs em vários ambientes é tão organizado quanto a caixa de brinquedos ou meias de uma criança após o dia da lavanderia (um deles é vítima do monstro que comia meias). Então eles criaram perfis – separar os conjuntos de regras que você pode compartilhar entre as contas da AWS. É como ter um manual adequado que todos seguem, em vez de cada departamento inventar suas próprias regras e chamá -lo de “inovação”. Quando der errado – o que vai – você sabe exatamente qual perfil culpa e como corrigi -lo. Em um nível alto, o design permite que, por exemplo, compartilhe os terminais do VPC e os centralize. Você cria um VPC central com todos os pontos de extremidade da interface VPC. Por que interface? Porque eles são transitivos em comparação com os pontos de extremidade do gateway e podem ser reutilizados. Você pode manter o DNS privado ativado em seus pontos de extremidade centralizados. Não há necessidade de criar manualmente zonas hospedadas ou regras de resolver. Crie um perfil da rota 53. Simplesmente associe os terminais com um perfil da Rota 53 na conta do hub e no hub VPC. Compartilhe o perfil via AWS Resource Access Manager. Associado falou VPCs ao perfil – Dono. Verificação da realidade Isso economizará entre 84-87% dos custos por hora, centralizando os terminais de acordo com meu artigo anterior. Na realidade, após um mês que morava com essa técnica de centralização, a economia foi de cerca de 70%, principalmente porque esqueci de explicar os custos de anexo entre contas e tráfego. Outros benefícios Lembre -se de que o recurso DNS Firewall no VPC, onde você pode definir um grupo de regras e uma lista de domínios da Whitelisted? Agora você também pode associá -los ao perfil da Rota 53 e compartilhá -los entre contas via Recurso Access Manager. Uma última – mas não menos importante – a tudo é que você pode associar o perfil a uma zona hospedada privada. Posteriormente, compartilhamos esse perfil da Route 53 com a RAM novamente e o associamos a cada VPC que precisa dele. Resumo Os perfis da Rota 53 simplificam a vida dos engenheiros de DevOps e arquitetos de soluções, dando a você a capacidade de compartilhar grupos de regras de firewall, zonas hospedadas e pontos de extremidade do VPC entre contas. Por que isso importa? Além de ser fácil e remover o levantamento pesado, agora temos algum dinheiro economizado em nossos bolsos e somos mais sustentáveis - as interfaces de rede de bebês são melhores para o meio ambiente. E não tente discutir; Eu sei que seus terminais de VPC já estão subutilizados. Agora você perguntava: “Existe terraforme para isso?” É claro que existe! Recurso de código TerraForm “AWS_ROUTE53PROFILES_PROFILE” “primorsko” {name = “dtpl-r53-perfils” tags = {Environment = “Probkotestov testVA Surfa Na Primorsko”}} Resource “Aws_route” AWS_ROUTE53PROFILES_PROFILE.PRIMORSKO.ID Resource_Id = var.hub_vpc_id} Resource “AWS_ROUTE53PROFILES_ASSOCIATION” “Hub” {name = “hub” Profile_id = AWS_ROUTE53PROFILES.IMSPILE.PRIMORSKO.IRMENTESKO.IRCESKO.IRCERSKO.IRCERSKO.IRCERSKO.IRCESKO.IRCESKO.IRCESKO.IRCESKO.IRMENTES (AWSOUTE53 = vare53 (Hub = “Hub” “PRESSKO.IDRESTE53) “AWS_ROUTE53PROFILES_RESOURCE_ASSOCIATION” “SSM” {name = “ssm” perfil_id = aws_route53profiles_profile.primorsko.id Resource_arn = var.vpc_endpoint_ec2} “Aws_route53 “ssmmessages” perfil_id = aws_route53profiles_profile.primorsko.id Resource_arn = var.vpc_endpoint_ssmmessages} Resource “AWS_ROUTE53PROFILES_RESOURCE_ASSOCIATION” EC2Messages “{Name =” EC2Mess AWS_ROUTE53PROFILES_PROFILE.PRIMORSKO.ID Resource_arn = var.vpc_endPoint_ec2Messages # This Is Legacy; Você pode ir sem ele} Digite o modo de saída de tela cheia

Fonte