Como configurar a Federação de Identidade entre o Google Cloud e Oracle Cloud

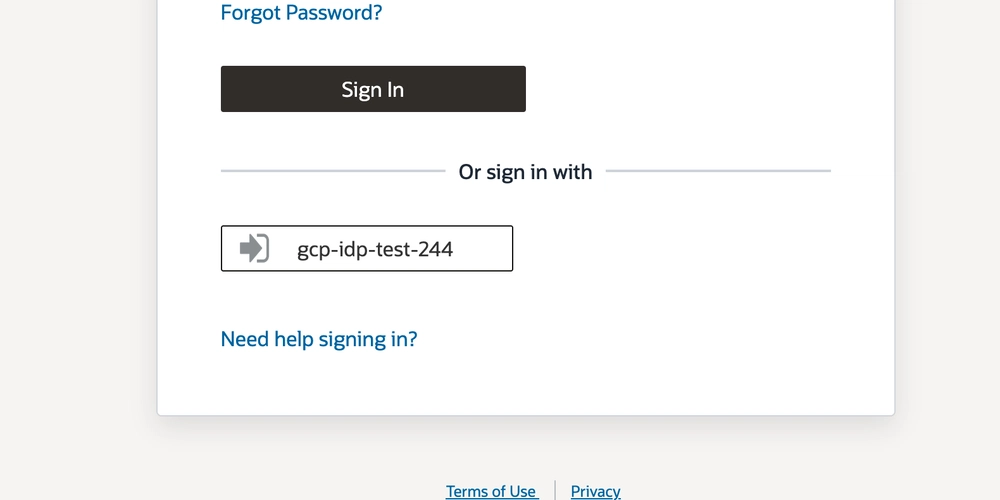

Como configurar a Federação SAML de Identidade entre o Google Cloud Platform (GCP) e a Oracle Cloud Infrastructure (OCI) A criação da Federação de Identidade permitirá que os usuários façam login no OCI usando suas credenciais da organização do GCP IAM, em vez de fazer login no uso de uma nova e-passa-password em OCI. Isso pode melhorar o gerenciamento e a segurança de credenciais, tendo um local central para armazenar todos os logins de usuários. Replicaremos as etapas do Oracle Docs: Task 6: Configure a Federação de Identidade (opcional) com algumas atualizações da interface do usuário. Esta é uma sucessão opcional para como criar um banco de dados autônomo Oracle@Google Cloud Article que escrevemos. Os pré-requisitos têm uma conta OCI possuem uma conta GCP e um console de administração do espaço de trabalho do GCP IAM no observe que isso exige que você tenha e associe um domínio DNS privado (por exemplo, exemplo.com) ao console administrativo do Google Cloud. Você pode criar qualquer grupo, mas recomendamos pelo menos um nome de grupo já presente no OCI e no GCP (“ODBG-DB-Family-Administrators”) e um outro presente apenas no GCP (“Exemplo-Group415”) para fins POC. Criamos vários grupos no console administrativo do GCP: se você veio do artigo do Oracle Database@Google Cloud, criamos os grupos para acesso autônomo ao banco de dados com base no Oracle Docs: Task 5: Configurando controle de acesso baseado em função: 2. Crie um novo aplicativo SAML personalizado no GCP, vá para e clique no aplicativo Adicionar> App> Saml personalizado. Adicionamos os seguintes detalhes do aplicativo: Nome do aplicativo: OracleCloudFederação Descrição: Configure a Federação de Identidade entre o Google Cloud e o Oracle Cloud for Oracle Database@Google Cloud Use. Clique em continuar. Na próxima página, faça o download dos metadados. Deixe esta página aberta por enquanto. 3. Adicione o SAML IDP no OCI, faça o login na sua conta OCI. Vá para ☰ Menu> Identidade e Segurança> Domínios> Padrão (ou outro domínio)> Federação> Ações> Adicionar SAML IDP. Damos ao provedor de identidade SAML um nome aleatório: importar os metadados do IDP baixado do GCP: deixe esta página aberta. 4. Adicione o IDP SAML no GCP Clique em Exportar metadados SAML para exportar os detalhes dos metadados da OCI SAML. Vista de mudança do arquivo de metadados para exportação manual. Volte para a página de administrador do GCP. Clique em continuar. Copie cola os valores de OCI no GCP como assim: GCP OCI ACS URL ASSERÇÃO DE CONSUMIDOR ID ID ID ID ID ID ID Deixe os detalhes do ID do nome como padrão. Clique em continuar. 4. Adicione o mapeamento de atributos no GCP na próxima página, adicione o seguinte Nome do primeiro nome → FirstName Nome → Sobrenome Primário Email → Primaryemail na seção de associação do grupo, adicione todos os grupos dos usuários que você deseja ser enviado à OCI. Digite o atributo do aplicativo membro do. Clique em Concluir. 5. Ligue o acesso ao usuário no GCP na próxima página mostrando os detalhes do aplicativo SAML, clique no interruptor de acesso ao usuário para todos. Clique em Salvar. 6. Termine a criação de aplicativos SAML na OCI, volte para a página OCI. Terminamos de importar o arquivo de metadados IDP do GCP. Clique em Avançar. Alterar o formato de identificação de nome solicitado para endereço de email. Clique em Avançar e crie IDP. 7. Ative e adicione à política do IDP agora queremos ativar nosso aplicativo IDP recém-criado e adicioná-lo como uma opção à política de login. Clique no aplicativo. Clique no botão Ativar IDP (em ações ou no banner). Em seguida, precisamos adicionar o aplicativo IDP à política do IDP. Volte para a página da federação e clique na política padrão do provedor de identidade. De acordo com as regras do provedor de identidade, edite a primeira regra do IDP. Adicione o aplicativo IDP recém-criado à lista de provedores de identidade. Clique em Salvar alterações. Agora você pode fazer login, mas sem nenhum grupo. 8. Configure o JIT para permitir que os grupos do usuário no GCP apareçam no OCI e sincronizem a associação ao grupo do usuário, precisamos ativar o provisionamento just-in-time (JIT) para que as informações de associação ao grupo possam ser compartilhadas do GCP para o OCI. Volte para a página da federação e clique no aplicativo IDP. Clique em Ações> Configurar JIT. Ativar estas configurações: Ativar o fornecimento Just-in-time (JIT) Crie um novo Domínio de identidade Usuário Atualize o usuário do domínio de identidade existente Adicionar estes mapa Atributos do usuário Informações: ATRIBUIÇÃO DO ATIBUIÇÃO DO UUS DO IDP Tipo IDP ATRIBUIÇÃO DO ATRIBUIÇÃO DO DOMETO DE IDEGRATO NOVE DOMAIN MAPOS MAPATIVOS MAPATIVOS PRIMATIVOS PRIMATIVOS PRIMATIVOS ONEMAID EMANEID Valor → Nome do usuário ATRIBUIÇO → Nome do primeiro nome ATRIÇÃO Primeiro → Digite os seguintes valores: Nome do atributo de associação ao grupo: Memberf Atribuir associação ao grupo implícito: Selecione isso ao atribuir associação ao grupo …: Mesclar com as associações de grupo existentes quando um grupo não for encontrado …: Ignore a atualização do clique em grupo ausente. 9. Verifique o login federado que acabamos! Agora, precisamos testar o login da OCI usando credenciais do GCP. Faça logou na OCI conforme necessário. Faça login na sua conta OCI na sua opção de login GCP aqui. Faça login usando esse botão, o que deve levá -lo ao seu login do GCP e ao seu login de OCI bem -sucedido. ℹ Solução de problemas: Se o login não tiver êxito, verifique as configurações do OCI JIT estiverem corretas. Faremos logot e logon como administrador da OCI para que possamos ver todos os grupos e usuários adicionados. Aqui, podemos ver meu usuário do GCP adicionado à lista de usuários da OCI. E posso ver que o novo usuário é um membro do grupo “ODBG-DB-Family-Administrators”, que esse usuário está no GCP. Observe que, enquanto o usuário também está no grupo GCP “Exemplo de grupo415”, esse grupo não foi transferido para a OCI porque esse grupo nunca foi criado na OCI em primeiro lugar. O JIT corresponde apenas a grupos presentes no OCI e no GCP. Agora você criou com sucesso uma federação de identidade do GCP para o OCI. Declaração Safe Harbor As informações fornecidas neste canal/artigo/história são destinadas exclusivamente a fins informativos e não podem ser usados como parte de qualquer contrato contratual. O conteúdo não garante a entrega de qualquer material, código ou funcionalidade e não deve ser a única base para tomar decisões de compra. As postagens neste site são minhas e não refletem necessariamente as opiniões ou o trabalho da Oracle ou Mythics, LLC. Este trabalho é licenciado sob uma licença internacional Creative Commons Attribution 4.0.

Fonte