Construindo um laboratório de nuvem virtual com Ansible, KVM e Libvirt

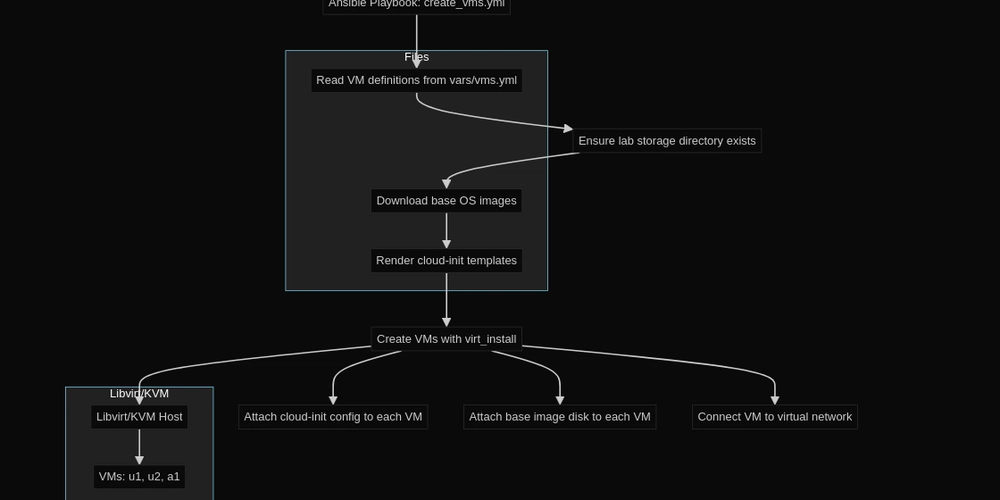

Plataforma de virtualização corporativa com provisionamento automatizado e princípios de infraestrutura como codificados Resumo Executivo As equipes de infraestrutura modernas exigem ambientes econômicos para fluxos de trabalho de desenvolvimento, teste e validação. Os recursos de nuvem pública, embora escaláveis, introduzem despesas operacionais significativas para cargas de trabalho de não produção. Essa implementação demonstra como a virtualização da KVM, as APIs de gerenciamento da LibVirt e a Ansible Automation criam uma plataforma de nuvem local de nível corporativo que oferece recursos equivalentes à produção com zero custos recorrentes. Fundação Hypervisor Architecture Hypervisor: A Máquina Virtual Baseada em KVM (KVM) fornece recursos de hipervisor tipo 1 através da integração direta do kernel. Diferentemente das soluções Tipo-2 (VirtualBox, VMware Workstation), o KVM oferece desempenho quase nativo ao operar no espaço do kernel. Vantagens técnicas: Virtualização assistida por hardware (Intel VT-X/AMD-V) Gerenciamento de memória através da virtualização de EPT/NPT de EPT com SR-IOV Suporte aos recursos de migração ao vivo Camada de gerenciamento: LibVIrt LibVirt Abstracts Abstraction Complexidade de hipervisor através de APIs padronizadas, ativando a programação de gerenciamento de programação interno de hipervisor. Componentes principais: Gerenciamento de domínio (operações de ciclo de vida da VM) Abstração do conjunto de armazenamento com múltiplos back-end de apoio ao gerenciamento de rede virtual com a estrutura de automação de rastreos Bridge/Nat/Modos Isolados: A implementação de Automação de Ansible Infraestrutura-Code por meio de playbooks reprodutíveis. Benefícios de implementação: Operações idempotentes impedem a configuração do design modular de playbooks modular permite reutilização de componentes Configurações orientadas a variáveis suportam vários ambientes de integração com os tubos de infraestrutura de IC/CD existentes Padrões de Arquitetura de Snapas de Planos de Arquitetura (DIR/LVM/ZFs) ├─ Homedes de VM (QCOUT2 Storage2 Pool de imagens de base (QCOW2) (LVM LVM/ZFS) ├─ Homedes de VM (QCOW2 Images Base) ├ ├ ├ └sto. Recuperação de recuperação) Digite Recreios do modo de tela cheia do modo de tela cheia: Imagens de disco copy-on-write otimizam as cadeias de instantâneos de utilização de armazenamento permitem que o fornecimento de recursos de modelo de rollback rápido acelera a interface da ponte de back-end múltipla (LVM, ZFS, CEPH). (10.0.1.0/24) └── Rede de armazenamento (10.0.2.0/24) Digite Modo de tela cheia de tela Full-Screen Modo Serviços de rede: DHCP com reservas baseadas em Mac Resolução DNS Através do Gateway de Classificação de Recutação de Roution Roution Rounding Polices Classificação Dinâmica VMELOTEMENTO CONFIGURAÇÃO DE RESPONSELHOTENCIONC A REPUTION ROURTION RESPONDIMENTO VMMENTO DÍNIMO VMELOTEMENTO CONFIGURAÇÃO DE RESPONSELHO RESPONSELHO A RESPUNDO RESPONDIMENTO DE RESPONSELHOS DE RESPONSELHOS Dinâmico VME 1GB RAM, 10GB storage Standard: 2 vCPU, 4GB RAM, 20GB storage Compute: 4 vCPU, 8GB RAM, 40GB storage Memory: 2 vCPU, 16GB RAM, 20GB storage Implementation Methodology Ansible Playbook Architecture Modular playbook design separates concerns and enables maintainable automation: site.yml (main orchestration) ├── roles/storage-pools ├── Funções/Networks virtuais ├── Funções/Provisionamento de VM └── Funções/pós-configuração Digite Modo de tela cheia Exitis de tela cheia Modo de configuração de configuração Variáveis específicas do ambiente Habilite a personalização da infraestrutura (variações de lençamentos de papel) As variáveis de fábricas de base) variáveis de hosts (SPETILURIDAS SPELIGULATIVELS (INFRANTILIGEM) Runtime parameters (deployment-time overrides) Deployment Workflow Pre-flight Validation: System requirements and dependency verification Storage Provisioning: Pool creation and template preparation Network Configuration: Virtual network definition and activation VM Deployment: Instance provisioning with resource allocation Post-Configuration: SSH key injection and basic hardening Production Use Cases Development Environment Standardization Consistent development environments eliminate configuration drift and “works on my machine” issues through princípios de infraestrutura como código. Integração de pipeline de CI/CD O provisionamento automatizado de ambiente de teste permite fluxos de trabalho de teste paralelo com infraestrutura isolada para cada execução do pipeline. Teste de recuperação de desastres O cenário de DR regular valida os procedimentos de backup e os objetivos do tempo de recuperação sem afetar os sistemas de produção. As redes isoladas de validação de segurança permitem testes de penetração, avaliações de vulnerabilidade e validação de controle de segurança em ambientes realistas. A alocação de recursos controlados de benchmarking de desempenho permite testes consistentes de desempenho e exercícios de planejamento de capacidade. Monitoramento de excelência operacional e observabilidade Coleção de métricas de libv. Isolamento por meio de segmentos de rede separados Autenticação baseada em chave SSH (sem acesso a senha) Atualizações regulares de segurança através do controle de acesso à rede de automação via iptables Regras Otimização de desempenho Estratégias de alocação de recursos de CPU Para obter um desempenho consistente da TOPOLOGIA DE TOPOLOGIA para otimização de otimização de memória Storage Seleção de back-end com base em que o Tuning de Rede de Rede de Rede para otimização para otimização Planejamento de capacidade Planejamento de capacidade Planejamento Analytics Network Bandwidth Análise e otimização Retorno da análise de custo de investimento Alternativa Cloud (AWS T3. Medium equivalente): 5 instâncias × US $ 30/mês = US $ 1.800/ano custos de armazenamento: 500 GB × $ 0,10/GB/Mês = $ 600/ano Transferência de dados: $ 360/ano Meses Benefícios técnicos Zero bloqueio de fornecedores com pilha de código aberto Controle completo sobre o ciclo de vida da infraestrutura Entendimento aprimorado dos fundamentos da virtualização Habilidades transferíveis em plataformas em nuvem padrões de integração avançados Orquestração de contêiner implantam os clusters Kubernetes de grau de produção para o desenvolvimento de carga de trabalho e testes de serviço gerenciado. Testes de infraestrutura Valide configurações de Terraform, gráficos de leme e alterações de infraestrutura em ambientes realistas antes da implantação da produção. As cotas de recursos de multilocação implementam as cotas de recursos, o isolamento de rede e os controles de acesso para suportar várias equipes de desenvolvimento em infraestrutura compartilhada. CONCLUSÃO Esta plataforma de virtualização baseada em KVM oferece recursos de grau corporativo por meio de tecnologias de código aberto e automação de infraestrutura. A implementação fornece uma economia significativa de custos e, ao mesmo tempo, construir uma profunda experiência técnica em virtualização, networking e automação. As organizações que implementam essa abordagem alcançam a independência da infraestrutura, reduzem as despesas operacionais e desenvolvem habilidades transferíveis de nativo em nuvem que se aplicam em todas as principais plataformas de nuvem. Repositório de Implementação de Recursos Técnicos: Documentação completa da arquitetura da base de código de automação: Especificações técnicas detalhadas e procedimentos de implantação Materiais de referência: Documentação do Hypervisor KVM/Qemu LibVIrt API Referência e administração Guias de administração Ansible Automation práticas e documentação do módulo para discussões técnicas ou perguntas de implementação, conexão com o LinkEdIn ou Engage. Tags: #VirtualizationEngineering #InfrastructureAutomation #kvm #ansible #DevoParchitecture

Fonte

Publicar comentário