Descoberta de rede vs. Inventário de rede: qual é a diferença?

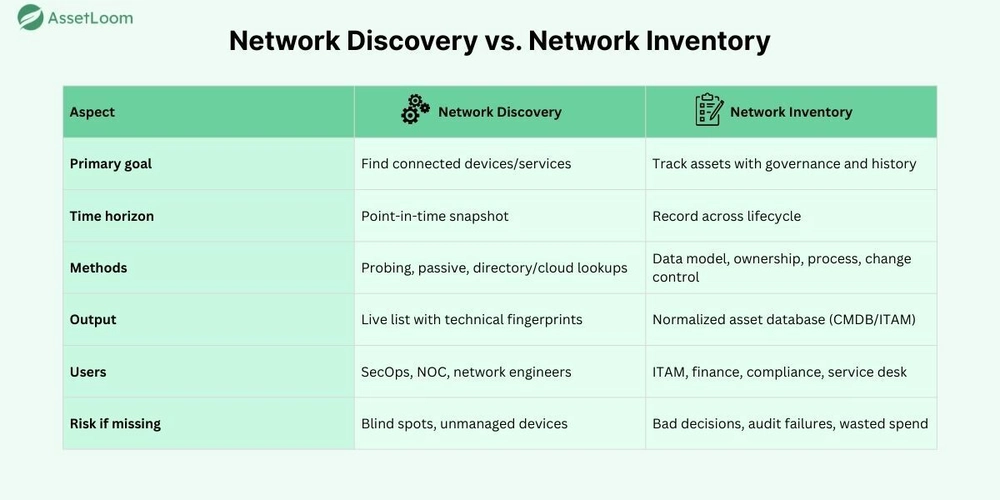

As equipes costumam usar “Descoberta de rede” e “inventário de rede” como se fossem iguais. Eles não são. Discovery encontra o que está conectado agora; O inventário rastreia esses ativos ao longo do tempo. Trate -os como um e você obtém pontos cegos e audita a dor. Combine -os e você obtém um mapa confiável e o contexto para gerenciá -lo bem. Este guia explica o que cada um faz, como diferem e uma maneira prática de correr os dois juntos – sem planilhas ou adivinhação. O que é descoberta de rede? A descoberta de rede é o processo automatizado de identificação de dispositivos, pontos de extremidade e serviços que se comunicam em sua rede. O objetivo é a visibilidade ao vivo: quem e o que está presente, agora. Como a descoberta de rede funciona em sondas ativas: as varreduras de ping, arp, snmp, ssh/wmi e banners de serviços identificam tipos e atributos de dispositivos. Escuta passiva: portas de span/toque e dados de fluxo revelam dispositivos que evitam pings ou falam intermitentemente. Pesquisas de diretório e nuvem: enriquece os resultados por meio de anúncios, gerenciamento de dispositivos móveis (MDM), hipervisores e planos de controle em nuvem. O que você obtém um instantâneo com estampa de tempo de ativos conectados: pontos de extremidade, servidores, engrenagem de rede, IoT/OT, VMs, contêineres e, às vezes, identidades de SaaS. Aviso precoce de dispositivos desonestos ou malfigurados. Contexto de segurança: portas abertas, impressões digitais do sistema operacional e onde os ativos moram na rede. Use casos após uma fusão, revele sub -redes sobrepostas e dispositivos desconhecidos. Na área da saúde, verifique se os dispositivos clínicos são visíveis e segmentados. Para equipes remotas em primeiro lugar, descubra pontos de extremidade sobre VPN ou ZTNA e verifique os controles da linha de base. Discovery Responder: “O que há na rede agora e como é?” O que é inventário de rede? O Inventário de Rede é o registro governado e continuamente atualizado de seu hardware, software, propriedade, configuração, custo e estado do ciclo de vida. Que bom inventário contém identidade e propriedade: ID de ativo, nome do dispositivo, proprietário/departamento, localização, centro de custo. Dados técnicos: modelo/serial, CPU/RAM, OS/versão, software instalado, estado de licença, garantia, nível de patch. Lifecycle & Conformy: Data de compras, status de suporte, EOL/EOS, classificação de risco e links para ingressos ou alterações. Por que importa as operações: solução de problemas mais rápida com detalhes a um clique de distância. Conformidade: contagem de software verificável, status de criptografia, evidência política. Financeiros: Evite demais, recupere as licenças, planeje atualizar com números reais. Respostas de inventário: “O que possuímos, quem é responsável e qual é o seu estado atual ao longo do tempo?” Descoberta de rede vs. Descoberta e inventário de inventário de rede podem parecer semelhantes, mas seus objetivos, processos e resultados são muito diferentes. Aqui está um olhar lado a lado do que os diferencia. Como eles trabalham juntos a descoberta sem inventário é barulhenta: você vê dispositivos, mas não a propriedade ou o status da política. Inventário sem descoberta fica obsoleta: você sente falta de ativos novos ou silenciosos. Correções de acoplamento apertadas ambos. Disco de fluxo prático: escaneamentos de cronograma e execute sensores passivos por site/VPC/VNET. Normalize: mapa descobriu atributos ao seu esquema de inventário. Reconciliar: corresponder por serial/mac/hostname; Crie novos ativos, se não houver correspondência, mescla duplicações. Enriqueça: Pull Proprietário do diretório, garantia de fornecedores, tags do MDM/EDR. Governo: lacunas de bandeira (laptop não criptografado, sistema operacional não suportado) e ingressos abertos automaticamente. Monitor: Alterações no inventário de atualização da descoberta e notifique os proprietários. Quando bem feito, a descoberta alimenta seu inventário com fatos; O inventário alimenta equipes com decisões. Cenários do mundo real a bordo de milhares de dispositivos atingem o Wi-Fi em dias. O Discovery identifica categorias e quarentenas desconhecidas Macs. O inventário atribui aos proprietários quando os usuários autenticam; Verificações de políticas então concedem acesso. O Hybrid CloudDiscovery lê APIs em nuvem para encontrar VMs e contêineres efêmeros. As faixas de inventário possuem a equipe, as tags de custo e a vida útil esperada. Os relatórios de deriva mostram cargas de trabalho que sobreviveram a seu objetivo. Desafios comuns de descoberta de rede e inventário de rede, mesmo com as ferramentas certas, as equipes de TI geralmente enfrentam desafios ao gerenciar a descoberta e o inventário juntos. Aqui estão alguns dos problemas mais comuns: 1. Os funcionários da Shadow IT trazem dispositivos pessoais ou usam aplicativos em nuvem não autorizados. Isso nunca se transforma em registros oficiais de inventário, mas ainda interage com a rede, criando riscos de segurança. 👉 Impacto: pontos cegos de segurança, vazamento potencial de dados e falhas de conformidade. 👉 Corrija: Discovery de rede contínua Scan que sinaliza novos dispositivos e os inserrasse para o inventário para revisão. 2. Registros obsoletos ou imprecisos Se o inventário não for atualizado, ele rapidamente se tornará não confiável. Por exemplo, um servidor pode ser aposentado, mas ainda mostra como “ativo” no inventário, confundindo auditorias e relatórios de custos. 👉 Impacto: gastos com licença desperdiçada, auditorias com falha, baixa tomada de decisão. 3. Duplicar entradas quando as ferramentas de descoberta e inventário não sincronizam corretamente, o mesmo dispositivo pode aparecer várias vezes em nomes ou identificadores diferentes. 👉 Impacto: dados inconsistentes, contagem de ativos inflados e tempo de solução de problemas desperdiçado.👉 Corrija: Defina regras de reconciliação (como correspondência por endereço MAC + número de série) para mesclar duplicatas. 4. Ambientes fragmentados Modernos Não é mais apenas local, inclui plataformas em nuvem, trabalho remoto, IoT e SaaS. Muitas ferramentas de descoberta apenas digitalizam a rede local, deixando lacunas. 👉 Impacto: visibilidade parcial, especialmente para configurações remotas ou híbridas.👉 Corrija: use ferramentas de descoberta que suportam híbrido e multi-nuvem e garantir que o inventário possa lidar com ativos físicos e virtuais. 5. Estruturas regulatórias de pressão de conformidade (HIPAA, PCI DSS, GDPR, ISO) geralmente requerem registros de ativos completos e precisos. A descoberta sem inventário não satisfaz os auditores e o inventário sem descoberta pode perder dispositivos não autorizados. 👉 Impacto: falhas de auditoria, multas e danos à reputação. 6. As varreduras de descoberta de sobrecarga de recursos podem ser intensivas em recursos se não forem gerenciadas com cuidado. As varreduras muito frequentes podem sobrecarregar redes; As varreduras muito pouco frequentes deixam pontos cegos. 👉 Impacto: desaceleração da rede ou atividade perdida do dispositivo.👉 Corrija: Frequência de equilíbrio – EG, digitalizações diárias para redes dinâmicas, semanalmente para ambientes estáveis, além de monitoramento passivo. Perguntas frequentes (perguntas frequentes) 1. A descoberta da rede é a mesma que uma varredura de vulnerabilidade? Não. Uma varredura de vulnerabilidade verifica as fraquezas, os patches ausentes ou as configurações incorretas. A descoberta de rede simplesmente identifica quais dispositivos existem na rede, independentemente de estarem seguros. 2. Preciso de descoberta de rede e inventário de rede? Sim. A descoberta ajuda você a identificar o que está conectado agora, enquanto o inventário ajuda a gerenciar esses ativos ao longo do tempo. Usar apenas um cria pontos cegos. 3. Com que frequência devo executar a descoberta de rede? Depende do seu ambiente. Redes dinâmicas com muitos trabalhadores remotos ou dispositivos de IoT podem precisar de varreduras diárias ou contínuas, enquanto ambientes mais estáveis podem precisar apenas de varreduras semanais. 4. O que acontece se os dispositivos não aparecerem na descoberta? Isso geralmente significa que eles estão desligados, escondidos atrás de firewalls ou usando conexões não aprovadas. Métodos contínuos de descoberta ou ferramentas baseadas em agentes podem ajudar a preencher essas lacunas. 5. As planilhas podem ser usadas como um inventário de rede? Tecnicamente, sim, mas eles não são bem escalados. As planilhas geralmente ficam desatualizadas, propensas a erros e difíceis de conciliar com dados de descoberta em tempo real. As ferramentas de inventário automatizadas são muito mais confiáveis. 6. Como a computação em nuvem muda a descoberta e o inventário da rede? Recursos em nuvem como VMs, contêineres e aplicativos SaaS giram rapidamente para cima e para baixo. As ferramentas de descoberta precisam de integrações de API com plataformas em nuvem, enquanto o inventário deve lidar com ativos de vida curta e rastreamento de custos. 7. Qual é o vínculo entre o inventário de rede e a conformidade? Os auditores exigem registros precisos de todos os ativos, software e configurações. O inventário fornece esses dados estruturados, enquanto a descoberta garante que nenhum dispositivo não seja documentado. 8. A descoberta de rede pode impactar o desempenho? Se as varreduras forem muito agressivas, elas podem causar pequenas desacelerações. A melhor prática é agendar varreduras durante o horário fora do pico e usar o monitoramento passivo para reduzir a carga. 9. Como o Assetloom ajuda na descoberta e inventário? O Assetloom integra os dois processos em uma plataforma-a descoberta alimenta automaticamente o gerenciamento de inventário, garantindo que você sempre tenha registros de ativos precisos e em tempo real para obter uma melhor visibilidade, conformidade e controle de custos. Conclusão A descoberta de rede e o inventário de rede são complementares. A descoberta fornece visibilidade ao vivo; O inventário fornece verdade durável. Ligue -os a regras claras, automatize a transferência e meça a precisão. Você pegará dispositivos desconhecidos mais rapidamente, responderá às perguntas da auditoria com confiança e fará chamadas de orçamento mais inteligentes.

Fonte