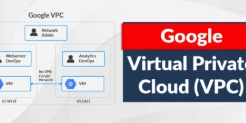

Parte 54: 🚀Google Cloud VPC Firewall Regras como entrada com filtro de destino

Nesta demonstração, aprenderemos como configurar as regras do firewall do Google Cloud VPC usando a entrada com o filtro de destino. Por padrão, quando você cria instâncias da VM em um VPC personalizado, elas não são acessíveis a partir da Internet, a menos que você permita explicitamente tráfego por meio de regras de firewall. Aqui, exploraremos como usar um filtro de destino para que o tráfego atinja apenas instâncias específicas da VM. 🔹 Etapa-01: Introdução Firewall Tipo de regra: Ingressão com o objetivo do filtro de destino: Permita o tráfego apenas para VM (s) específico (s) dentro do VPC com base em seu IP de destino. Caso de uso: isso ajuda quando você deseja expor apenas uma VM à Internet, mantendo os outros na mesma sub -rede bloqueada. 🔹 Etapa-02: Crie duas instâncias da VM, criaremos duas instâncias da VM (VM1 e VM2) na mesma sub-rede (MySubNET1) e implantaram um servidor web nginx simples usando um script de inicialização. nginx -webserver.sh #!/bin/bash sudo apt install -y telnet sudo apt install -y nginx sudo systemctl ativar nginx sudo chmod -r 755/var/www/html hostname = $ (hostName) sudO eco “v HostName: $NAMEnnamnname = $ (HostName) Sudo OCO” V HostName: Demos “| sudo tee /var/www/html/index.html Digite comandos de modo de tela cheia de tela cheia para criar vms # Definir Project GCloud Configuração Definir GCPDemos # Crie VM1 Gcloud Instâncias de computação Criar myvm1-destinação1 \ \Zona = US-MO-A-A-A-A \-MACHINA-MEVM1-DEMINAÇÃO1 \-ZONE = US-MO-A-A-A-\-MACHINA –rede-interface = subnet = mysubnet1 \–metadata-from-file = startup-script = nginx-webServer.sh # Criar instâncias de computação vm2 gcloud Criar myvm2-destinação2 \-zone = US-Central1-a \–Machine-type = e2-micro. –metadata-from-file = startup-script = nginx-webServer.sh Digite o modo de tela cheia de tela cheia 🔍 Observação: Ambos VM1 e VM2 estão atualizados, mas o tráfego HTTP (porta 80) falhará, pois ainda não existe regra do firewall. 🔹 Etapa-03: Crie regra de firewall com filtro de destino agora, criaremos uma regra de firewall para permitir o tráfego HTTP apenas para o VM1 (usando seu IP interno). Firewall Regra Configuração Nome: FW-INGRESS-80 Rede de filtro de destinação: VPC2-Custom Prioridade: 1000 Direção: Ação de entrada: Permitir alvos: todas as instâncias na fonte de rede: 0.0.0.0/0 (em qualquer lugar na Internet) Filtro de destino: VM1_Internal_IP/32 (Exemplo: 10.225.62222) Teste a regra do firewall ✅ Teste VM1 Telnet VM1_External_IP 80 CURL VM1_EXTERNAL_IP Enter o modo de saída do modo de tela cheia funciona com sucesso. Acesso ao navegador: http: // → ✅ Carregos de página. ❌ Teste VM2 Telnet VM2_External_IP 80 CURL VM2_EXTERNAL_IP Enter o modo de saída da tela cheia da tela cheia falha. Acesso ao navegador: http: // → ❌ página não é acessível. 🔍 Observação: VM1 está acessível porque seu IP foi permitido no filtro de destino. O VM2 está bloqueado porque seu IP não foi incluído na regra do firewall. 🔹 Step-05: Cleanup Once testing is done, delete the resources: # Delete firewall rule gcloud compute firewall-rules delete fw-ingress-80-destination-filter # Delete VM Instances gcloud compute instances delete myvm1-destination1 –zone=us-central1-a –delete-disks=all gcloud compute instances delete myvm2-destination2 –Zone = US-Central1-A-Delete-Disks = todos Digite o modo de tela cheia Sair do modo de tela cheia Analogia real Pense no filtro de destino como um passe de entrada VIP em uma sala de concertos: todos podem tentar entrar (fonte = 0,0.0.0/0). Mas o segurança (firewall) permite apenas sentar na linha A, assento 5 (VM1). Mesmo que o assento 6 (VM2) esteja no mesmo salão, você não pode ficar sentado, a menos que outro passe (regra do firewall) seja emitido. ✅ Resumo As regras do firewall do GCP podem filtrar o tráfego não apenas pela fonte, mas também por destino. Usando filtros de destino, podemos controlar firmemente quais VM (s) em uma sub -rede estão expostas. Isso adiciona uma camada de segurança extra em ambientes multi-VM.

Fonte